Beskytter vi kritisk infrastruktur godt nok?

Vi trenger ny oppmerksomhet på cybersikkerhet for å beskytte industrielle automatiserings- og kontrollsystemer. Kjente hackerangrep har gjort skade på viktige installasjoner i andre land, og i januar i 2020 ble det oppdaget en helt ny type malware kalt Ekans, som brukes mot kontrollsystemer.

Ukraina uten strøm

Det mest kjente hackerangrepet på kritisk infrastruktur skjedde i Ukraina i 2015. Hackerne greide da å nå inn til kjernen i systemene som holder det moderne samfunnet i gang, nemlig systemene for overvåkingskontroll og datainnsamling (‘supervisory control and data acquisition’, forkortet SCADA) og grensesnitt mellom mennesker og maskiner (‘human machine interfaces’ eller HMI). I Ukraina kom inntrengerne seg inn i SCADA-systemet til en kraftstasjon. Dette var det første kjente effektive cyberangrepet på et kraftnettverk.

Hackerne fikk da trengt seg inn til tre forskjellige kraftleverandører. De fikk kontroll over strømbrytere og fikk forårsaket strømbrudd i hele systemet. Resultatet var at nesten 250 000 mennesker var uten elektrisitet. Lengden på strømbruddet varierte fra område til område, men for noen dreide det seg om seks timer uten strøm, noe som ikke er helt enkelt å hanskes med midt på vinteren i Ukraina.

Dette er det mest kjente eksempelet på hacking av kritisk infrastruktur, men ikke det eneste. Kritisk infrastruktur – som inkluderer alt fra trafikklys til kraftanlegg – er i økende grad sårbart for hackerangrep.

Atomkraftverk infiltrert i India

Selv om indiske myndigheter først prøvde å benekte hendelsen, kom det til slutt ut i oktober i 2019 at hackere hadde infiltrert Indias største atomkraftverk i Kudankulam, som ligger i Tamil Nadu sør i landet. Hackere infiserte da minst en datamaskin ved anlegget. Verktøyet var en malware som kalles Dtrackspyware. Tidligere hadde dette blitt brukt i India mot minibanker for å stjele kortnummer, og det var første gangen det ble brukt i et angrep på infrastruktur.

Nå var målet på et helt annet nivå. Hensikten var å stjele data fra kjernefysiske anlegg, noe som potensielt kan ende opp i hendene til terrorister. Det endelige målet for terroristene kan være sabotasje på kraftverket eller å stjele radioaktivt materiale.

De nye malwaretruslene mot infrastruktur

Ransomware, der hackerne krever løsepenger, er også et økende problem. Et oljeanlegg i Midt-Østen har blitt offer for malware som heter Ekans, som krypterer data og krever løsepenger for å frigi dataene. Ekans (navnet er ordet ‘snake’ eller slange, skrevet bakvendt), retter seg spesifikt mot industrielle kontrollsystemer, og ble først oppdaget i januar i år. Det blokkerer programvareprosesser som er spesifikke for IACS, noe som kan gjøre at operatører ikke klarer å overvåke eller kontrollere operasjoner. Konsekvensene kan være enorme, både for miljø og menneskeliv. Vi har også sett eksempler på bruk av ransomware i Norge. Det mest kjente eksempelet er når Yara ble angrepet. Angrepet mot Yara er estimert til å ha kostet bedriften flere hundre millioner kroner.

Spørsmålene vi må stille oss er om vi har gjort nok for å beskytte kritisk infrastruktur mot de nye malwaretruslene? Tenker vi mest på cybersikkerhet for IT (informasjonsteknologi) og i mindre grad for OT (operasjonsteknologi)? Disse var tidligere to separate domener, men med veksten av digitalisering og Internet of Things (IoT), er de mer og mer sammenfallende. Utfordringen nå er at kontrollsystemene er laget for å lette tilgang fra forskjellige nettverk.

–Jeg kan ikke få understreket nok – viktigheten av å sikre OT systemene mot cyberangrep. Potensielt kan hele produksjonen stanses med dramatiske konsekvenser både på kort og lang sikt. Med stadig flere kontaktpunkter inn mot de teknologiske systemene er det flere innganger i den kritisk infrastruktur som må sikres, forteller Trond Salater, fagsjef i NEK.

Mens IT-sikkerhet fokuserer på konfidensialitet, integritet og tilgjengelighet, er tilgjengelighet det aller viktigste for OT-systemer. I produksjon er fokus på helse og sikkerhet og på miljøsikkerhet. Hvis det skulle skje noe uforutsett, må operatørene få med seg mest mulig informasjon fortest mulig. Da kan de ta de riktige valgene på kortest mulig tid, enten det dreier seg om å slå av strømmen eller å velge å gå over til et backupsystem.

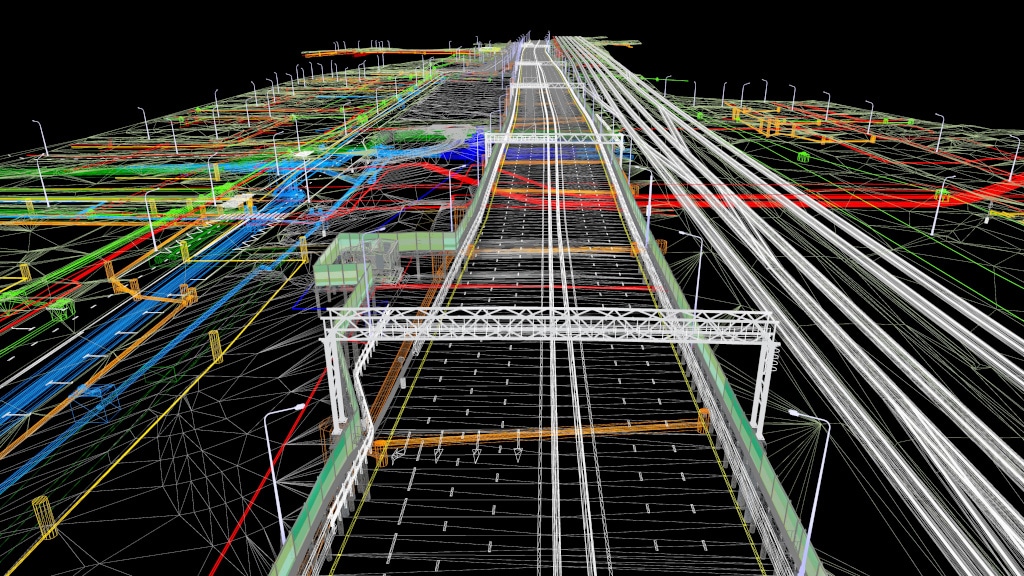

SCADA systemer

SCADA-systemer har tidligere vært beskyttet av at de var lukkede systemer som var uinteressante og ukjent for utenforstående. Tanken var at ingen visste eller brydde seg om kommunikasjonssystemene og dataene. Men i dag kan SCADA-systemer ha omfattende kommunikasjonsnettverk som når direkte eller indirekte inn i tusenvis av utenforliggende systemer. Dette betyr økte trusler fra både bevisste aktører og fra menneskelig svikt. Resultatet kan være alvorlig skade på mennesker eller skade på utstyr.

Ettermontering av nye SCADA-sikkerhetssystemer er vanskelig. I IT-systemer brukes ‘intrusion detection and prevention systems’ (IDPS). Disse systemene for å avdekke innbrudd ligger i fronten under kampen mot malware. En IDPS er en programvare som ‘lytter’ til nettverkstrafikken og rapporter om sikkerhetsbrudd. De kan også automatisk utføre operasjoner som forhindrer skade. Utfordringen med SCADA-systemer er å skille mellom normale data og potensielt infiltrerende data som kan forårsake skade.

Internasjonale standarder for cybersikkerhet

Mange av utfordringene for kritisk infrastruktur kan løses ved å følge internasjonale standarder. Standarden IEC 62443 er designet for å sikre OT-systemene. Den kan brukes i alle operative tekniske systemer, inkludert kritiske infrastrukturanlegg. Dette gjelder alt fra kraftstasjoner eller produksjonsanlegg til sykehus og offentlig transport.

Det industrielle cybersikkerhetsprogrammet til IECEE – IEC System for Conformity Assessment Schemes for Electrotechnical Equipment and Components – tester og sertifiserer cybersikkerheten i industriell automatisering. IECEE Conformity Assessment Scheme inkluderer et program som gir sertifisering til standarder i IEC 62443-serien.

Åpenbart hadde det vært best om all kritisk infrastruktur i utgangspunktet var designet med cybersikkerhet i fokus. Ellers risikerer man at en etterinstallert løsning kommer til kort, eller at den i verste fall implementeres etter at system allerede er blitt infiltrert eller skadet. IEC 62351 gir veiledning om utforming av sikkerhet i systemer og operasjoner før bygging starter. Da slipper man å sette i gang nye sikkerhetstiltak etter at systemene er implementert.

-Det er viktig at man baserer sikkerhetssystemene sine på standarder. Gjennom standardene får man en systematisk gjennomgang av alle prosesser og kan finne de potensielle svakheter for innbrudd. Standardene vil gi krav til hvordan man kan finne riktig beskyttelse. Selv om man ikke kan eliminere truslene totalt kan man gjøre det svært vanskelig å bli kompromitert, avslutter Trond Salater

I en fersk IEC-rapport om cybersikkerhet anbefales det å prioritere motstandsdyktighet foran mer tradisjonelle cyberforsvarstilnærminger. Det å oppnå motstandskraft handler i stor grad om å forstå og redusere risiko, og å oppdage og takle sikkerhetstrusler til enhver tid. Det er ikke mulig å stoppe truslene mot kritisk infrastrur helt. Selv systemer som er designet til å være sikre krever kontinuerlig overvåking. IEC-standarder for cybersikkerhet understreker hvor viktig det er å bruke riktig beskyttelse på de mest utsatte punktene i systemet, mens man tar hensyn til sikkerheten og påliteligheten av alle prosesser.

Les mer om cyber security og beskyttelse gjennom NEK IEC 62443.